«А какая разница?» — скажете вы, и будете не совсем правы. Во-первых, не надо удовлетворять зависимости при сборке пакета, во-вторых, не надо его собирать-компиллировать, и, наконец, в-третьих, достаточно просто скомандовать apt-get update && apt-get upgrade — и у вас появится самая свежая версия программного обеспечения. И все это делается явно не на Ubuntu, который я за линух не считаю…

1. Установка Debian 8

Итак, приступим. Откуда качать и как ставить, я думаю, рассказывать смысла нет. Остановлюсь лишь на ключевых моментах.

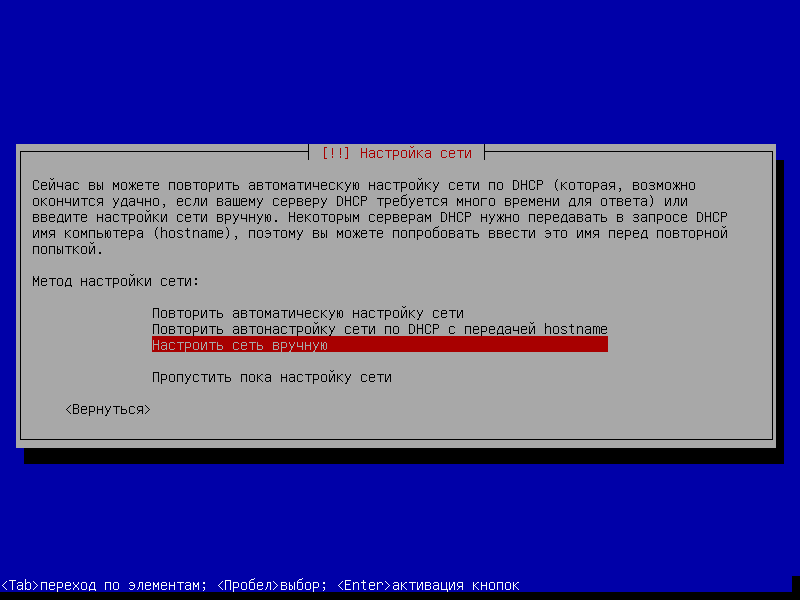

В первую очередь, нам нужно настроить сетевой интерфейс, поэтому отказываемся от настройки сети по DHCP

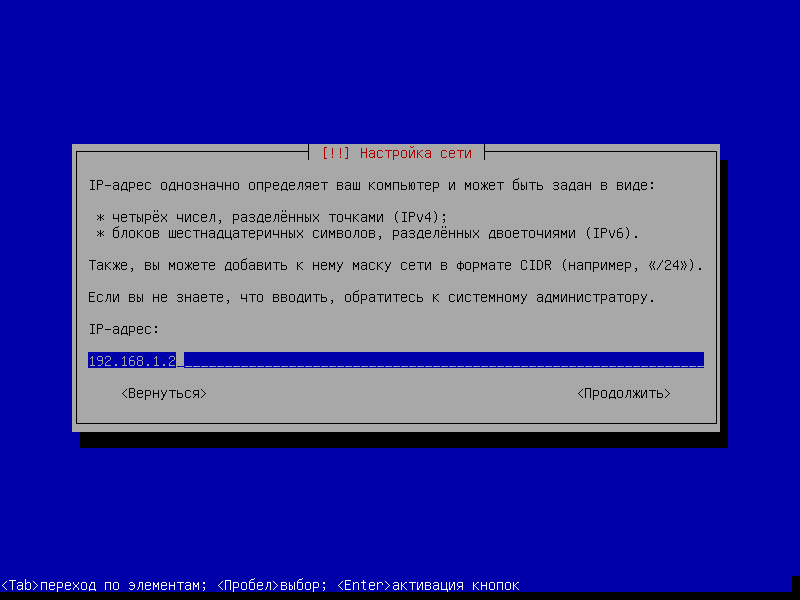

и далее настраиваем все вручную.

и далее настраиваем все вручную. Можно вообще ничего не настраивать, а поправить /etc/network/interfaces после установки, но тогда мы лишаемся возможности подключить в процессе установки зеркало репозитория в Сети и обновиться оттуда. Мною предполагается, что в локальной сети у вас шлюз в Интернет все-таки есть.

Можно вообще ничего не настраивать, а поправить /etc/network/interfaces после установки, но тогда мы лишаемся возможности подключить в процессе установки зеркало репозитория в Сети и обновиться оттуда. Мною предполагается, что в локальной сети у вас шлюз в Интернет все-таки есть.

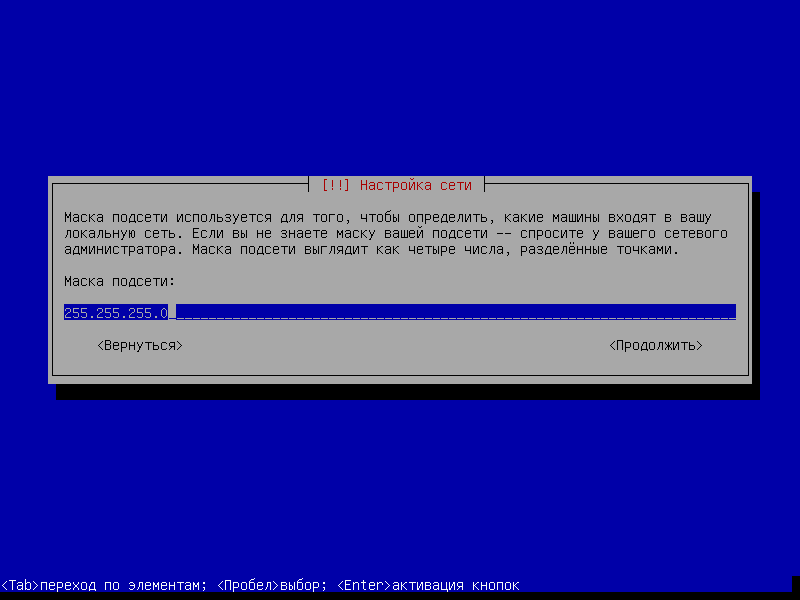

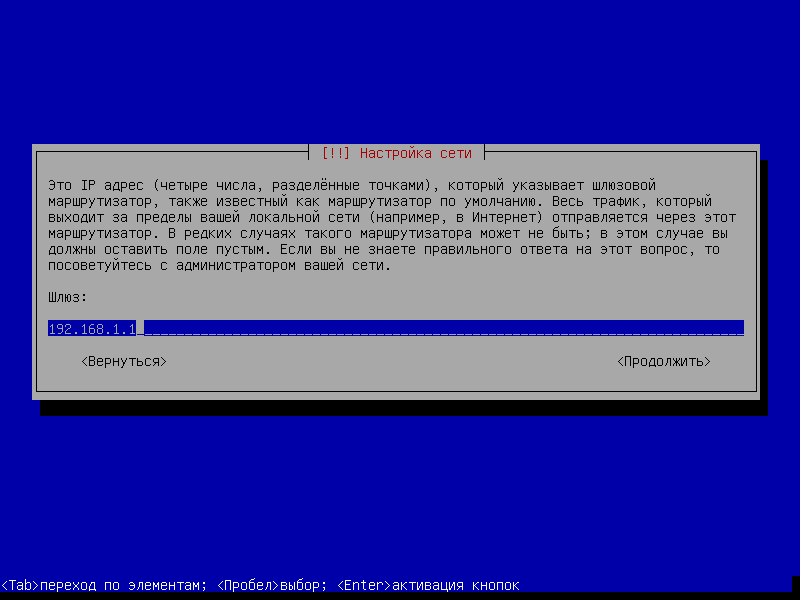

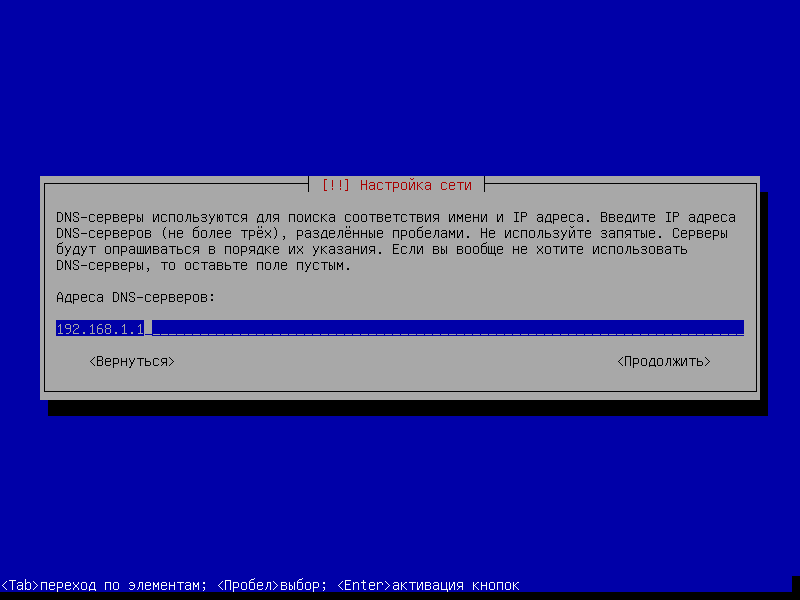

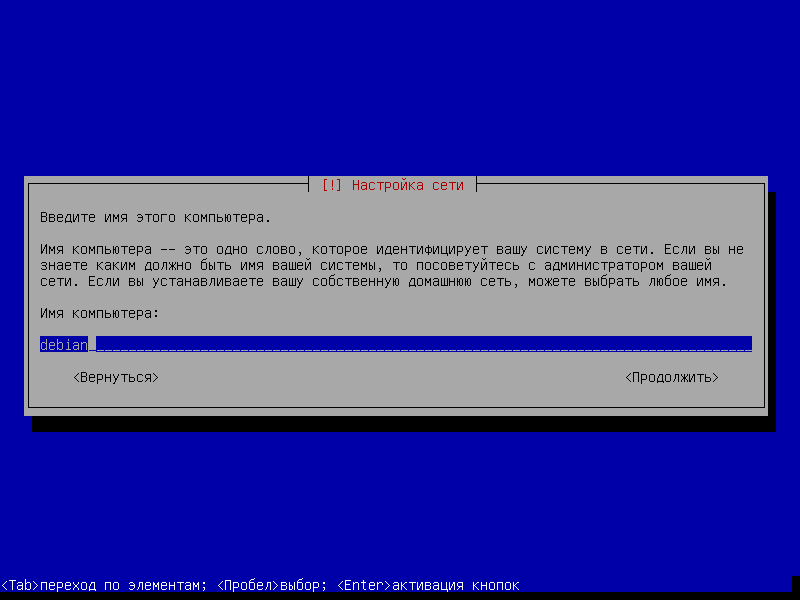

Итак, параметры сети у нас следующие:

адрес сервера: 192.168.1.2;

маска подсети соответственно 255.255.255.0;

шлюз по-умолчанию у нас 192.168.1.1;

DNS-сервер 192.168.1.1

имя сервера debian

имя домена unlis.local

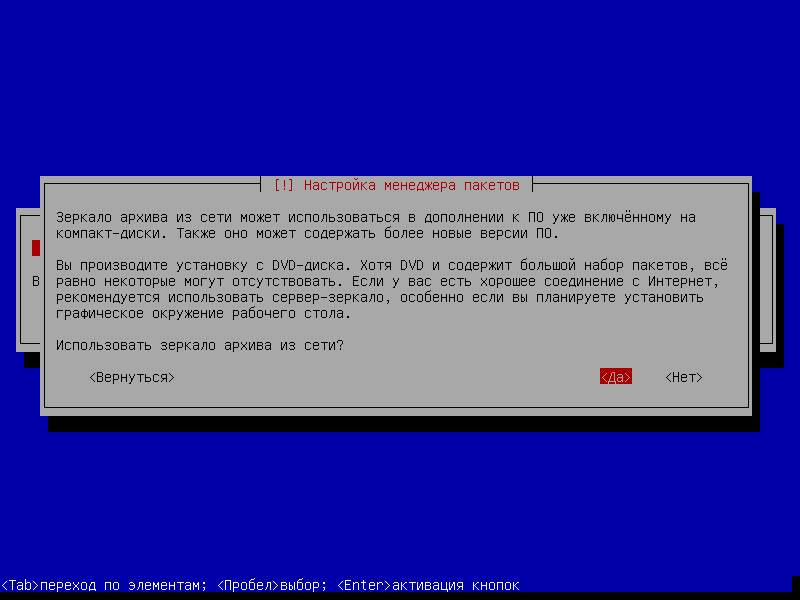

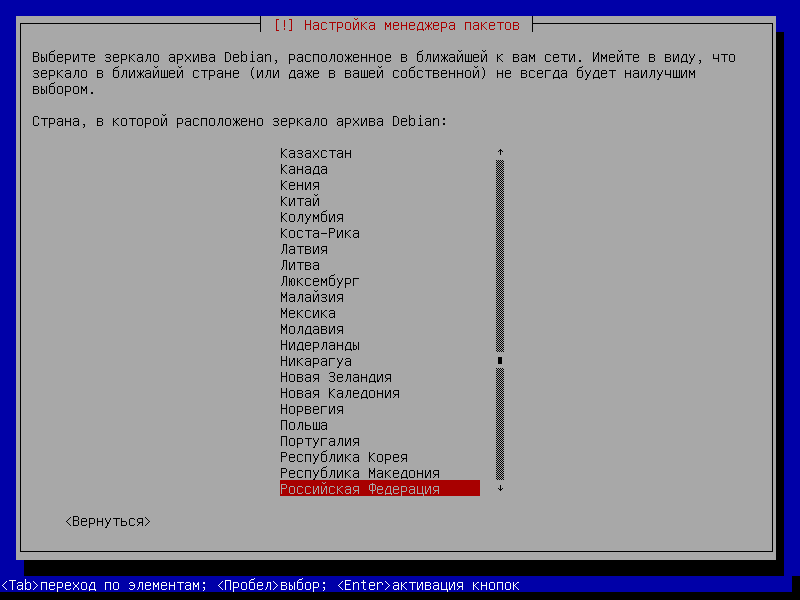

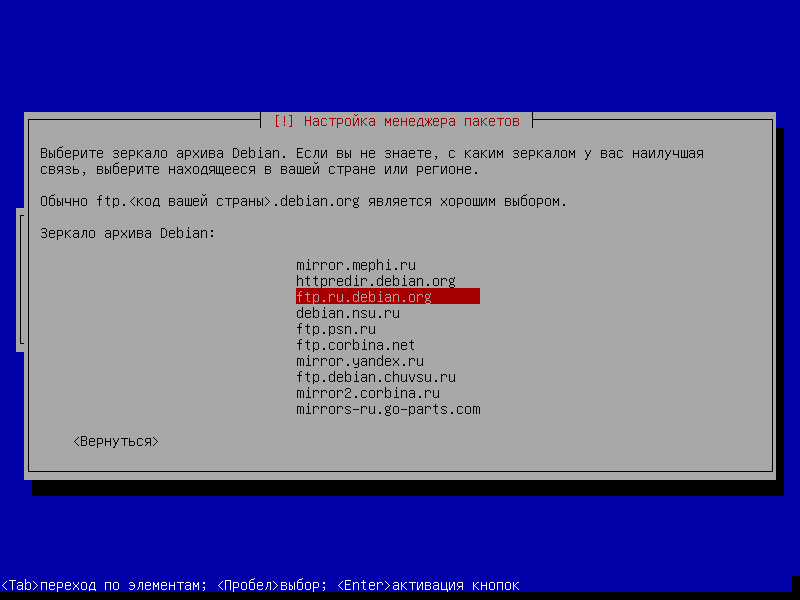

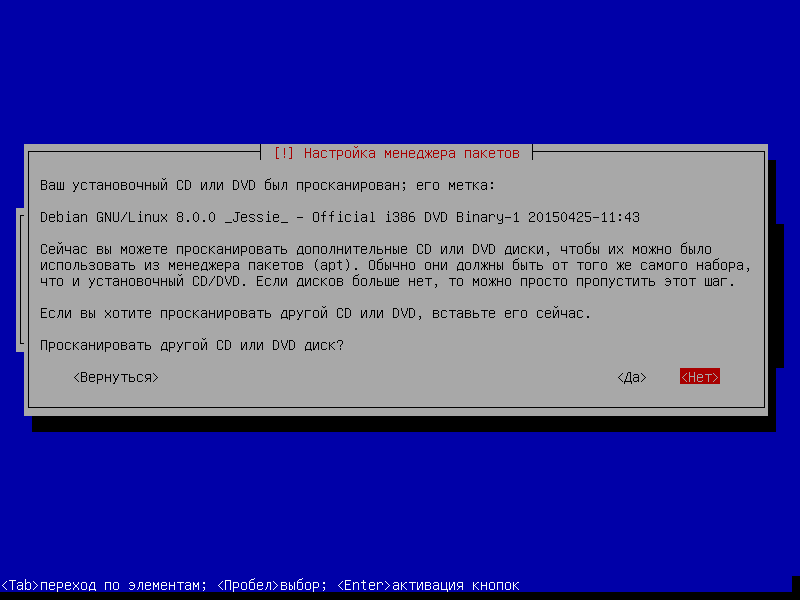

После задания паролей, часовых поясов и разметки диска можно настроить репозитории (скормить apt все три DVD-диска с дистрибутивом при их наличии, либо подключить зеркало из сети):

После задания паролей, часовых поясов и разметки диска можно настроить репозитории (скормить apt все три DVD-диска с дистрибутивом при их наличии, либо подключить зеркало из сети):

Можно сделать после установки, привести /etc/apt/sources.list к виду

Можно сделать после установки, привести /etc/apt/sources.list к виду

# deb cdrom:[Debian GNU/Linux 8.0.0 _Jessie_ - Official i386 DVD Binary-1 20150425-11:43]/ jessie contrib main

# deb cdrom:[Debian GNU/Linux 8.0.0 _Jessie_ - Official i386 DVD Binary-1 20150425-11:43]/ jessie contrib main

deb http://ftp.ru.debian.org/debian/ jessie main contrib non-free

deb-src http://ftp.ru.debian.org/debian/ jessie main contrib non-free

deb http://security.debian.org/ jessie/updates main contrib non-free

deb-src http://security.debian.org/ jessie/updates main contrib non-free

# jessie-updates, previously known as 'volatile'

deb http://ftp.ru.debian.org/debian/ jessie-updates main contrib non-free

deb-src http://ftp.ru.debian.org/debian/ jessie-updates main contrib non-free

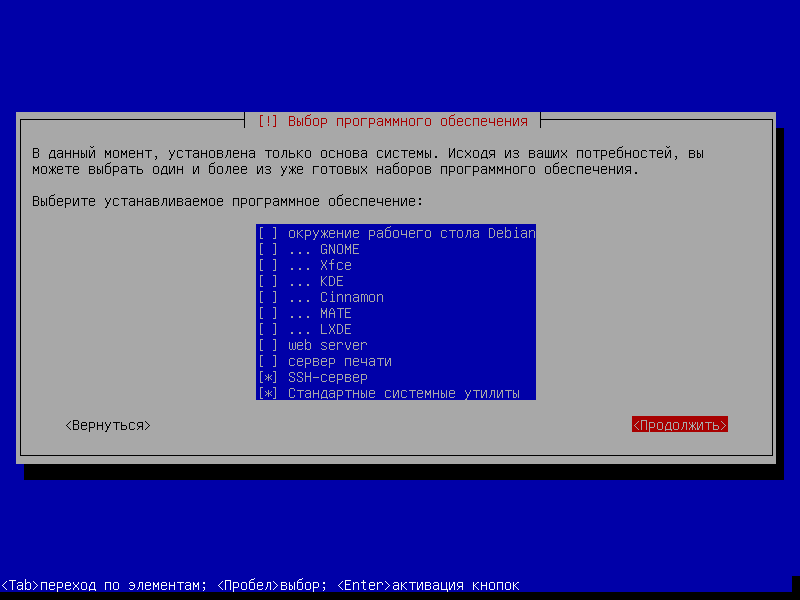

Доходим до шага выбора программного обеспечения, выбираем необходимый минимум

2. Настройка сети, файловых систем, репозиториев, установка нужных пакетов

Поставили, загрузились, логинимся под root, или через SSH сначала под обычным пользователем, которого мы создали при установке, потом через su переключаемся на root. Именно, в Debian 8 уже нельзя зайти через SSH сразу под root-ом по паролю, но мы-то с вами знаем, где собака порылась)

Проверяем настройку сети. Для этого смотрим /etc/network/interfaces, изменяем при необходимости

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

source /etc/network/interfaces.d/*

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

allow-hotplug eth0

iface eth0 inet static

address 192.168.1.2

netmask 255.255.255.0

network 192.168.1.0

broadcast 192.168.1.255

gateway 192.168.1.1

# dns-* options are implemented by the resolvconf package, if installed

dns-nameservers 192.168.1.1

dns-search unlis.local

Проверим содержимое /etc/hosts

В файле /etc/hostname должно быть сокращенное имя хоста

debian

Затем командуем по очереди hostname и hostname -f

root@debian:/root# hostname

debian

root@debian:/root# hostname -f

debian.unlis.local

Для работы контроллера домена в ядре должна быть поддержка XATTR, SECURITY и POSIX_ACL для файловой системы ext4. По умолчанию она присутствует, необходимо только включить ее для нужных нам файловых систем в файле /etc/fstab (выделено жирным шрифтом):

После перезагрузки необходимо протестировать поддержку XATTR для файловой системы. Выполним:

touch testfile

setfattr -n user.test -v test1 testfile

setfattr -n security.test -v test2 testfile

Если ругается на setfattr, что нет такой команды — надо поставить пакет attr (apt-get install attr). Команда getfattr -d testfile должна вернуть:

file: testfile

user.test="test1"

Команда getfattr -n security.test -d testfile должна вернуть:

file: testfile

security.test="test2"

Для проверки поддержки ACL выполним:

touch testfile2

setfacl -m g:adm:rwx testfile2

Команда getfacl testfile2 должна вернуть:

group:adm:rwx

Далее, как правило, нужно обновиться. Если подключали зеркало репозитория при установке, то все уже обновлено. Если нет, то подключаем (см выше про /etc/apt/sources.list), и командуем apt-get update && apt-get upgrade.

После обновления устанавливаем samba4. Также нам понадобится пакет krb5-user, ntp, smbclient, winbind (раньше без него работало, но в новых версиях samba падает) и bind9 (так как мы не будем использовать в качестве DNS сервера встроенный в Samba4), установим вышеперечисленное командой apt-get install samba ntp smbclient krb5-user bind9 winbind. Все необходимые пакеты поставятся сами. При установке krb5-user спросит realm, можно оставить пустым, настроим вручную позже.

3. Настройка samba в качестве контроллера домена.

Командой samba-tool domain provision —use-rfc2307 —interactive создаем контроллер домена. Если при этом появилась ошибка

ERROR(<class 'samba.provision.ProvisioningError'>): Provision failed - ProvisioningError: guess_names: 'server role=standalone server' in /etc/samba/smb.conf must match chosen server role 'active directory domain controller'! Please remove the smb.conf file and let provision generate it

удаляем или перемещаем файл /etc/samba/smb.conf и выполняем команду заново

Realm [UNLIS.LOCAL]: UNLIS.LOCAL

Domain [UNLIS]: UNLIS

Server Role (dc, member, standalone) [dc]: dc

DNS backend (SAMBA_INTERNAL, BIND9_FLATFILE, BIND9_DLZ, NONE) [SAMBA_INTERNAL]: BIND9_DLZ

Administrator password: <Пароль_администратора_домена>

Retype password: <Пароль_администратора_домена>

Looking up IPv4 addresses

Looking up IPv6 addresses

No IPv6 address will be assigned

Setting up secrets.ldb

Setting up the registry

Setting up the privileges database

Setting up idmap db

Setting up SAM db

Setting up sam.ldb partitions and settings

Setting up sam.ldb rootDSE

Pre-loading the Samba 4 and AD schema

Adding DomainDN: DC=unlis,DC=local

Adding configuration container

Setting up sam.ldb schema

Setting up sam.ldb configuration data

Setting up display specifiers

Modifying display specifiers

Adding users container

Modifying users container

Adding computers container

Modifying computers container

Setting up sam.ldb data

Setting up well known security principals

Setting up sam.ldb users and groups

Setting up self join

Adding DNS accounts

Creating CN=MicrosoftDNS,CN=System,DC=unlis,DC=local

Creating DomainDnsZones and ForestDnsZones partitions

Populating DomainDnsZones and ForestDnsZones partitions

See /var/lib/samba/private/named.conf for an example configuration include file for BIND

and /var/lib/samba/private/named.txt for further documentation required for secure DNS updates

Setting up sam.ldb rootDSE marking as synchronized

Fixing provision GUIDs

A Kerberos configuration suitable for Samba 4 has been generated at /var/lib/samba/private/krb5.conf

Setting up fake yp server settings

Once the above files are installed, your Samba4 server will be ready to use

Server Role: active directory domain controller

Hostname: debian

NetBIOS Domain: UNLIS

DNS Domain: unlis.local

DOMAIN SID: S-1-5-21-2700703666-2339786236-4269973824

4. Настройка DNS-сервера.

После установки bind9 проверяем его версию командой named -v, должно вернуться что-то типа BIND 9.9.5-9+deb8u3-Debian (Extended Support Version). То есть версия bind у нас 9.9. Все нижеприведенные настройки будем выполнять именно для этой версии.

Дописываем в конец файла /etc/bind/named.conf

include "/var/lib/samba/private/named.conf";

Дописываем в конец файла /etc/bind/named.conf.options после символа };

tkey-gssapi-keytab "/var/lib/samba/private/dns.keytab";

И в файле /var/lib/samba/private/named.conf комментируем/раскомментируем строку под нашу версию bind

dlz "AD DNS Zone" {

# For BIND 9.8.x

# database "dlopen /usr/lib/i386-linux-gnu/samba/bind9/dlz_bind9.so";

# For BIND 9.9.x

database "dlopen /usr/lib/i386-linux-gnu/samba/bind9/dlz_bind9_9.so";

# For BIND 9.10.x

# database "dlopen /usr/lib/i386-linux-gnu/samba/bind9/dlz_bind9_10.so";

};

Для того, чтобы контроллер домена знал всех членов домена по их DNS-именам, внесем изменения в файл /etc/resolv.conf

domain unlis.local

nameserver 192.168.1.2

Можно еще изменить адрес DNS-серверов в файле /etc/network/interfaces

dns-nameservers 192.168.1.2

Если установлен пакет resolvconf, то в файле /etc/network/interfaces не можно, а нужно изменить параметр dns-nameservers, а файл /etc/resolv.conf можно вообще не трогать, потому что он будет перезаписан пакетом resolvconf на основании настроек dns-* из файла /etc/network/interfaces (Подсказано читателем).

Если планируется использование bind для пересылки DNS-запросов в Интернет, необходимо настроить адреса forwardes в файле /etc/bind/named.conf.options

forwarders {

192.168.1.1;

};

4. Настройка Kerberos.

Типовая конфигурация содержится в файле /etc/krb5.conf. В момент создания домена генерируется файл /var/lib/samba/private/krb5.conf, содержащий минимальную конфигурацию, необходимую для работы AD. Можно обойтись и этой конфигурацией, создав символическую ссылку на файл командой ln -sf /var/lib/samba/private/krb5.conf /etc/krb5.conf. Но мы не ищем легких путей, поэтому приводим файл /etc/krb5.conf к виду (первые три строки в секции [libdefaults] и есть минимальная конфигурация)

[libdefaults]

default_realm = UNLIS.LOCAL

dns_lookup_realm = false

dns_lookup_kdc = true

krb4_config = /etc/krb.conf

krb4_realms = /etc/krb.realms

kdc_timesync = 1

ccache_type = 4

forwardable = true

proxiable = true

v4_instance_resolve = false

v4_name_convert = {

host = {

rcmd = host

ftp = ftp

}

plain = {

something = something-else

}

}

fcc-mit-ticketflags = true

[realms]

UNLIS.LOCAL = {

kdc = debian

admin_server = debian

default_domain = UNLIS.LOCAL

}

[domain_realm]

.unlis.local = UNLIS.LOCAL

unlis.local = UNLIS.LOCAL

4. Настройка NTP.

Минимальная конфигурация /etc/ntp.conf

# Local clock (Note: This is not the localhost address!)

server 127.127.1.0

fudge 127.127.1.0 stratum 10

# The source, where we are receiving the time from

server 0.pool.ntp.org iburst prefer

driftfile /var/lib/ntp/ntp.drift

logfile /var/log/ntp

ntpsigndsocket /var/lib/samba//ntp_signd/

# Access control

# Default restriction: Only allow querying time (incl. ms-sntp) from this machine

restrict default kod nomodify notrap nopeer mssntp

# Allow everything from localhost

restrict 127.0.0.1

# Allow that our time source can only provide time and do nothing else

restrict 0.pool.ntp.org mask 255.255.255.255 nomodify notrap nopeer noquery

5. Мы строили-строили, и наконец построили!

После перезагрузки выполним ряд тестов

Тестируем samba:

root@debian:/root# smbclient -L localhost -U%

Domain=[UNLIS] OS=[Unix] Server=[Samba 4.1.17-Debian]

Sharename Type Comment

--------- ---- -------

netlogon Disk

sysvol Disk

IPC$ IPC IPC Service (Samba 4.1.17-Debian)

Domain=[UNLIS] OS=[Unix] Server=[Samba 4.1.17-Debian]

Server Comment

--------- -------

Workgroup Master

--------- -------

Тестируем DNS

root@debian:/root# nslookup unlis.local

Server: 192.168.1.2

Address: 192.168.1.2#53

Name: unlis.local

Address: 192.168.1.2

Тестируем Kerberos

root@debian:/root# kinit Administrator@UNLIS.LOCAL

Password for Administrator@UNLIS.LOCAL:

Warning: Your password will expire in 41 days on Пт 27 ноя 2015 14:34:46

root@debian:/root# klist

Ticket cache: FILE:/tmp/krb5cc_0

Default principal: Administrator@UNLIS.LOCAL

Valid starting Expires Service principal

16.10.2015 15:07:12 17.10.2015 01:07:12 krbtgt/UNLIS.LOCAL@UNLIS.LOCAL

renew until 17.10.2015 15:07:07

Тестируем обновление DNS-записей

root@debian:/root# samba_dnsupdate --verbose --all-names

IPs: ['192.168.1.2']

Calling nsupdate for A debian.unlis.local 192.168.1.2 (add)

Outgoing update query:

;; ->>HEADER<<- opcode: UPDATE, status: NOERROR, id: 0

;; flags:; ZONE: 0, PREREQ: 0, UPDATE: 0, ADDITIONAL: 0

;; UPDATE SECTION:

debian.unlis.local. 900 IN A 192.168.1.2

<...>

Для управления контроллером домена можно использовать средства удаленного администрирования сервера для Windows 7, для Windows XP Pro + вторая часть.

6. Литерадура

- Настройка Samba в качестве контроллера домена

- Настройка BIND в качестве DNS-сервера контроллера домена

- Синхронизация времени

Если одного контроллера домена кому-то показалось мало — читаем статью про резервный контроллер домена на Debian 8

И в файле /var/lib/samba/private/dns.keytab комментируем/раскомментируем строку под нашу версию bind

>>

И в файле /var/lib/samba/private/named.conf комментируем/раскомментируем строку под нашу версию bind

Спасибо, исправлено

Ну и так, если уж придираться, то:

«Но смотрим комментарий строкой выше, где сказано: если у нас есть resolvconf (а он у нас есть), то настройки DNS будут переопределены файлом resolv.conf. На всякий случай изменим:)»

не совсем верно, т.к. еще выше написано:

# dns-* options are implemented by the resolvconf package, if installed

что в буквальном смысле обозначает, что если установлен пакет «resolvconf», то эти опции (dns-*) будут читаться из файла /etc/network/interfaces, а иначе нифига они читаться не будут. Мало того, пакет «resolvconf» будет перезаписывать файл /etc/resolv.conf, что бы Вы туда ни писали, о чём есть предупреждение в автоматически сгенерированном файле /etc/resolv.conf.

А вообще спасибо за пошаговую инструкцию.

Ну дык английский учить надо мне)

Всё делал по инструкции, но при «smbclient -L localhost -U%» выдовало

Error NT_STATUS_CONNECTION_REFUSED

команда «service samba-ad-dc status»

авг 01 13:13:51 samba4 samba[1129]: [2016/08/01 13:13:51.012526, 0] ../source4/smbd/server.c:488(binary_smbd_main)

авг 01 13:13:51 samba4 samba[1129]: samba: using ‘standard’ process model

авг 01 13:13:51 samba4 samba[1139]: [2016/08/01 13:13:51.077355, 0] ../lib/util/util_runcmd.c:324(samba_runcmd_io_handler)

авг 01 13:13:51 samba4 samba[1139]: /usr/sbin/winbindd: Failed to exec child — No such file or directory

авг 01 13:13:51 samba4 samba[1139]: [2016/08/01 13:13:51.083273, 0] ../source4/winbind/winbindd.c:49(winbindd_done)

авг 01 13:13:51 samba4 samba[1139]: winbindd daemon exited normally

авг 01 13:13:51 samba4 samba[1129]: [2016/08/01 13:13:51.087593, 0] ../lib/util/become_daemon.c:124(daemon_ready)

авг 01 13:13:51 samba4 samba[1129]: STATUS=daemon ‘samba’ finished starting up and ready to serve connections

авг 01 13:13:51 samba4 samba[1129]: [2016/08/01 13:13:51.088700, 0] ../source4/smbd/server.c:211(samba_terminate)

авг 01 13:13:51 samba4 samba[1129]: samba_terminate: winbindd child process exited

/var/log/samba/log.samba

[2016/08/01 13:13:50.775908, 0] ../source4/smbd/server.c:370(binary_smbd_main)

samba version 4.2.10-Debian started.

Copyright Andrew Tridgell and the Samba Team 1992-2014

[2016/08/01 13:13:51.012526, 0] ../source4/smbd/server.c:488(binary_smbd_main)

samba: using ‘standard’ process model

samba: setproctitle not initialized, please either call setproctitle_init() or link against libbsd-ctor.

samba: samba: setproctitle not initialized, please either call setproctitle_init() or link against libbsd-ctor.setproctitle not initialized, please either call setproc$

samba: samba: setproctitle not initialized, please either call setproctitle_init() or link against libbsd-ctor.setproctitle not initialized, please either call setproc$

samba: setproctitle not initialized, please either call setproctitle_init() or link against libbsd-ctor.

samba: setproctitle not initialized, please either call setproctitle_init() or link against libbsd-ctor.

samba: samba: setproctitle not initialized, please either call setproctitle_init() or link against libbsd-ctor.setproctitle not initialized, please either call setproc$

samba: setproctitle not initialized, please either call setproctitle_init() or link against libbsd-ctor.

[2016/08/01 13:13:51.077355, 0] ../lib/util/util_runcmd.c:324(samba_runcmd_io_handler)

/usr/sbin/winbindd: Failed to exec child — No such file or directory

[2016/08/01 13:13:51.083273, 0] ../source4/winbind/winbindd.c:49(winbindd_done)

winbindd daemon exited normally

task_server_terminate: [winbindd child process exited]

[2016/08/01 13:13:51.087593, 0] ../lib/util/become_daemon.c:124(daemon_ready)

STATUS=daemon ‘samba’ finished starting up and ready to serve connections

[2016/08/01 13:13:51.088700, 0] ../source4/smbd/server.c:211(samba_terminate)

samba_terminate: winbindd child process exited

В итоге после установке пакета windbind всё заработала

Apt-get install winbind

Добавьте в инструкцию установку пакета winbind

Дописываем в конец файла /etc/bind/named.conf.options

tkey-gssapi-keytab «/var/lib/samba/private/dns.keytab»;

Нужно так: Дописываем в конец файла перед }; /etc/bind/named.conf.options

tkey-gssapi-keytab «/var/lib/samba/private/dns.keytab»;

и еще если копировать команды с вашего мануала то кавычки неправильные копирует.

1. Дополнительно установить пакет «attr», а то ругается на команду «getfattr».

2. Ошибка в setfacl -m g:admin:rwx testfile2

правильно setfacl -m g:adm:rwx testfile2

3. Ошибка в samba-tool domain provision —use-rfc2307 —interactive

правильно samba-tool domain provision —use-rfc2307 —interactive

4. вместо этих « » ставим такие » «.

С пунктами 3 и 4 не согласен — это все

шрифты виноваты, придется от них отказатьсяособенности работы движка. Пофикшено, и с кавычками тоже.Я это понял когда добавил комент.

Спасибо за проделанную работу. :)

Есть пару Вопросов:

1. как добавить списком всех пользователей в AD.

2. как настроить хранение профилей пользователей на отдельный сервер, debian 8.

3. как подключить сетевые диски пользователям с разграничением доступа, сервер debian 8).

Пример: пользователю нужно сетевых 2 диска, 1-й для личных данных, а 2-й для общих.

3.1 http://smb-conf.ru/podklyuchenie-setevyx-diskov-cherez-politiki-domena-samba-4-ubuntu-server-12-10.html

3.2 http://smb-conf.ru/nastrojka-domashnix-papok-polzovatelej-samba-4-na-ubuntu-server-12-10.html

1. Выполнить ldap-запрос?

Спасибо за статью полёт нормальный если не трудно можно статью как сделать резервный AD так же на samba?

Спасибо!

Читайте https://unlis.ru/?p=1017

СПАСИБО!

У меня по вашей статье не завелся DNS.

Тест DNS -не проходит. Подскажите что может быть. ставил Debian 8.6

Так надо смотреть — что пишет команда, что в логах, какие конфиги используете

Огромное спасибо за статью.

Такой вопрос — а какие «железные характеристики» сервера нужны в минимуме? Или может есть какая-то формула, по которой ведется расчет, зная количество пользователей, например? Для PDC и BDC соответственно.

Вряд ли такая формула существует. Все, что я находил — это требования для Active Directory Certificate Services. А вообще стоит ориентироваться на системные требования самой ОС. Если в минимальной конфигурации не будет хватать ресурсов, максимум, что вы увидите — долгая обработка запросов от пользователей. К тому же я не думаю, что кто-то додумается построить AD DC на Samba4 для обслуживания тысяч пользователей. А для небольшой организации проблем с нехваткой ресурсов не должно быть в принципе.

вот такая беда:

root@debian:/home/hart# samba_dnsupdate —verbose —all-names

IPs: [‘192.168.1.100’]

Traceback (most recent call last):

File «/usr/sbin/samba_dnsupdate», line 614, in

get_credentials(lp)

File «/usr/sbin/samba_dnsupdate», line 125, in get_credentials

raise e

RuntimeError: kinit for DEBIAN$@HAHULIN.LOCAL failed (Cannot contact any KDC for requested realm)

остальные тесты прошли

Для тех, у кого возникает ошибка при запуске сервиса bind9:

/etc/bind/named.conf.options:27: unknown option ‘tkey-gssapi-keytab’

то вероятнее всего, вы сделали копипаст строчки. Вам нужно удалить знаки «-» и записать их заново своими ручками. Видимо кодировка на сайте отличается от линуховой.

Спасибо за статью.

Единственная из известных мне статей про настройку КД на Самбе, которая сработала, по крайней мере виндоус АРМ я в домен ввел нормально.

Поскольку я не волшебник, а только учусь, буду благодарен если Вы подскажите такой момент:

Насколько я понимаю в при вводе ПК в домен на DNS-сервер контролера (bind9) в файле db.domen.local должна появиться A-запись рабочей станции. по крайней мере на Windows Server так имеет место быть. А на debian в bind9 никаких изменений не произошло. С чем это может быть связано?

Спасибо1

В первую очередь запись должна появиться в зоне прямого просмотра domen.local, а не в файле (файлы зон скорее всего бинарные). Если не появляется — значит не работает динамическое обновление зон. Нужно смотреть настройки bind, либо не указан ключ, либо библиотеки. В статье жалуются, что при копировании конфигов с сайта бывают ошибки с кодировкой или отдельными символами. В любом случае стоит начать с проверки конфигов bind и чтения syslog.

Понятно, спасибо.

Вообще у меня DNS-сервер тесовый. Фактически он пересылает запросы на DNS сервера провайдера.

А зоны — они локальны и служат для тестовых испытаний.

В файле: /etc/bind/named.conf.options

forwarders { 212.94.96.70; 212.94.96.124; };

И вот наблюдаю такую штуку:

Когда дописываю в конец файла /etc/bind/named.conf

include «/var/lib/samba/private/named.conf»;

то, DNS-сервер не запускается.

Смотрю логи с и без параметра:

Вот эта часть одинаковая:

Apr 30 16:45:42 vs systemd[1]: Starting BIND Domain Name Server…

Apr 30 16:45:42 vs systemd[1]: Started BIND Domain Name Server.

Apr 30 16:45:42 vs named[1183]: starting BIND 9.9.5-9+deb8u10-Debian -f -u bind

Apr 30 16:45:42 vs named[1183]: built with ‘—prefix=/usr’ ‘—mandir=/usr/share/man’ ‘—infodir=/usr/share/info’ ‘—sysconfdir=/etc/bind’ ‘—localstatedir=/var’ ‘—ena$

Apr 30 16:45:42 vs named[1183]: —————————————————-

Apr 30 16:45:42 vs named[1183]: BIND 9 is maintained by Internet Systems Consortium,

Apr 30 16:45:42 vs named[1183]: Inc. (ISC), a non-profit 501(c)(3) public-benefit

Apr 30 16:45:42 vs named[1183]: corporation. Support and training for BIND 9 are

Apr 30 16:45:42 vs named[1183]: available at https://www.isc.org/support

Apr 30 16:45:42 vs named[1183]: —————————————————-

Apr 30 16:45:42 vs named[1183]: adjusted limit on open files from 4096 to 1048576

Apr 30 16:45:42 vs named[1183]: found 1 CPU, using 1 worker thread

Apr 30 16:45:42 vs named[1183]: using 1 UDP listener per interface

Apr 30 16:45:42 vs named[1183]: using up to 4096 sockets

Apr 30 16:45:42 vs named[1183]: loading configuration from ‘/etc/bind/named.conf’

Apr 30 16:45:42 vs named[1183]: reading built-in trusted keys from file ‘/etc/bind/bind.keys’

Apr 30 16:45:42 vs named[1183]: using default UDP/IPv4 port range: [1024, 65535]

Apr 30 16:45:42 vs named[1183]: using default UDP/IPv6 port range: [1024, 65535]

Apr 30 16:45:42 vs named[1183]: listening on IPv4 interface lo, 127.0.0.1#53

Apr 30 16:45:42 vs named[1183]: listening on IPv4 interface eth0, 192.168.100.7#53

Apr 30 16:45:42 vs named[1183]: listening on IPv6 interface lo, ::1#53

Apr 30 16:45:42 vs named[1183]: listening on IPv6 interface eth0, fe80::a00:27ff:fea7:4170%2#53

Apr 30 16:45:42 vs named[1183]: generating session key for dynamic DNS

Apr 30 16:45:42 vs named[1183]: sizing zone task pool based on 25 zones

Когда параметр не активный (закомментирован), то имеем:

Apr 30 16:45:42 vs named[1183]: using built-in root key for view _default

Apr 30 16:45:42 vs named[1183]: set up managed keys zone for view _default, file ‘managed-keys.bind’

Apr 30 16:45:42 vs named[1183]: automatic empty zone: 64.100.IN-ADDR.ARPA

….

Apr 30 16:45:42 vs named[1183]: all zones loaded

Apr 30 16:45:42 vs named[1183]: running

Когда активен, то имеем:

Apr 30 17:07:24 vs named[1242]: Loading ‘AD DNS Zone’ using driver dlopen

Apr 30 17:07:24 vs named[1242]: samba_dlz: WARNING: Ignoring invalid value ‘user // Этот параметр влияет на то, как будут себя вести клиенты Samba и это один из наибол$

Apr 30 17:07:24 vs named[1242]: samba_dlz: started for DN DC=exim,DC=local

Apr 30 17:07:24 vs named[1242]: samba_dlz: starting configure

Apr 30 17:07:24 vs named[1242]: samba_dlz: Failed to configure zone ‘exim.local’

Apr 30 17:07:24 vs named[1242]: loading configuration: already exists

Apr 30 17:07:24 vs named[1242]: exiting (due to fatal error)

Apr 30 17:07:24 vs systemd[1]: bind9.service: main process exited, code=exited, status=1/FAILURE

Apr 30 17:07:24 vs rndc[1246]: rndc: connect failed: 127.0.0.1#953: connection refused

Apr 30 17:07:24 vs systemd[1]: bind9.service: control process exited, code=exited status=1

Apr 30 17:07:24 vs systemd[1]: Unit bind9.service entered failed state.

Судя по логам — криво настроена Samba. Скорее всего в конфиге присутствует строка «security = user». Надо выполнить testparm, и глянуть вывод команды.

Здравствуйте!

статья интересная, но всё таки интересно, какой домен может быть бед LDAP?

Что будет в данном домене?